Рост популярности криптовалют вызвал увеличение преступлений в этой сфере. Ресурс Cointelegraph рассказал о наиболее популярных у хакеров способов кражи криптовалюты и о том, как обычным пользователям не стать их жертвой.

В начале июля сайт технической поддержки Bleeping Computer заявил об обнаружении вредоносной программы, которая поставила под угрозу взлома более 2,3 миллионов биткоин-кошельков. Злоумышленники использовали ПО, которое позволяло им заменять скопированный в буфер обмена адрес кошелька.

Угроза хакерской атаки такого типа была предсказана «Лабораторией Касперского» еще в ноябре прошлого года, и она не заставила себя долго ждать. На данный момент это один из самых распространенных типов атак, которые направлены на кражу данных или денег, при этом доля атак на отдельные учетные записи и кошельки составляет около 20 % от общего числа вредоносных атак.

Кратко о проблеме

Упомянутый выше портал Bleeping, который работает над повышением компьютерной грамотности, пишет о важности соблюдения хотя бы некоторых базовых правил для обеспечения достаточного уровня защиты:

«Большинство проблем технической поддержки связано не с компьютером, а с тем, что пользователь не знает «базовых понятий», лежащих в основе всех вопросов вычислительной техники. Эти понятия включают оборудование, файлы и папки, операционные системы, интернет и приложения”.

Такую же точку зрения разделяют и многие криптовалютные эксперты. Один из них, Ouriel Ohayon — инвестор и предприниматель — делает акцент на личной ответственности пользователей в специальном блоге Hackernoon:

«Да, вы контролируете свои собственные активы, но суть в том, что вы отвечаете за свою собственную безопасность. И поскольку большинство людей не являются экспертами по безопасности, то они очень часто подвергаются опасности по незнанию. Я всегда удивляюсь, как много людей, даже технически подкованных, не принимают элементарных мер безопасности.»

Это значит, что хакеры, атакующие криптокошельки, используют главную уязвимость в системе -невнимательность и самоуверенность человека. Давайте посмотрим, как они это делают, и как можно защитить свои средства.

250 миллионов потенциальных жертв

Исследование, проведенное американской компанией Foley & Lardner, показало, что 71% крупных криптовалютных трейдеров и инвесторов называют кражу криптовалюты самым сильным риском, который негативно влияет на рынок. 31% респондентов оценивают угрозу хакерской активности для мировой криптовалютной индустрии как очень высокую.

Эксперты Hackernoon, проанализировав данные о хакерских атаках за 2017 год, условно разделили их на три большие группы:

- атаки на блокчейны, криптобиржи и ICO;

- внедрение программного обеспечения для скрытого майнинга;

- атаки, направленные на кошельки пользователей.

Информация о хакерских уловках должна стать букварем для владельцев криптовалют, число которых, как ожидается, достигнет 200 миллионов к 2024 году. Согласно исследованию, проведенному ING Bank NV и Ipsos, около 9 % европейцев и 8 % жителей США владеют криптовалютами, а 25 % населения планируют купить цифровые активы в ближайшем будущем. Таким образом, почти четверть миллиарда потенциальных жертв вскоре могут попасть в сферу хакерской деятельности.

Приложения в Google Play и App Store

Советы:

- не увлекайтесь установкой мобильных приложений без особой необходимости;

- установите двухфакторную аутентификацию для всех приложений на смартфоне;

- обязательно проверьте ссылки на приложения на их официальных сайтах.

Жертвами взлома чаще всего становятся владельцы смартфонов с операционной системой Android, которые не используют двухфакторную аутентификацию (2FA). Данный механизм защиты требует не только пароль и имя пользователя, но и других данных, которые могут быть только у пользователя. Дело в том, что, согласно Forbes, открытый тип операционной системы Google Android делает ее менее безопасной, чем iPhone. Хакеры, добавляя приложения от имени определенных криптовалютных ресурсов в Google Play Store, получают доступ к учетным записям доверчивых пользователей, которые их скачивают.

Одной из самых известных целей хакерских атак такого типа стали трейдеры американской криптобиржи Poloniex, которые скачали размещеное хакерами на Google Play мобильное приложение, предназначенное якобы для входа на популярную площадку. По словам Лукаса Стефанко, эксперта по вредоносным программам в ESET, от хакерского приложения, прежде чем оно было удалено из Google Play, пострадало 5500 трейдеров.

Пользователи iOS-устройств, в свою очередь, чаще скачивают приложения App Store, на которых установлены скрытые майнеры. Apple даже была вынуждена ужесточить правила допуска приложений в свой магазин, чтобы хоть как-то приостановить распространение такого программного обеспечения. Однако урон от действия таких программ, которые только замедляют работу устройств, несравним со взломом кошельков.

Боты в корпоративном мессенджере Slack

Советы:

- сообщать о Slack-ботах, чтобы заблокировать их;

- игнорировать активность ботов;

- защитите канал Slack, например, с помощью ботов безопасности Metacert или Webroot, антивирусного программного обеспечения Avira или даже встроенного безопасного просмотра Google.

С середины 2017 года Slack-боты, направленные на кражу криптовалют, стали бичом самого быстрорастущего корпоративного мессенджера. Чаще всего хакеры использую бот, который оповещает пользователей о проблемах с их криптовалютой. Цель состоит в том, чтобы заставить человека щелкнуть ссылку и ввести секретный ключ. Несмотря на то, что сообщество обычно быстро реагирует на такие боты, хакеры успевают заработать деньги с их помощью.

Самой крупной успешной атакой хакеров через Slack считается обман со стартапом Enigma. Злоумышленники запустили bot от имени Enigmы и собрал от доверчивых пользователей в общей сложности 500 000 долларов в Ethereum.

Приложения для криптовалютной торговли

Советы:

- использовать отдельный браузер для операций с криптовалютами;

- выбирать режим инкогнито;

- не загружать криптовалютные приложения;

- использовать отдельный ПК или смартфон только для крипто-трейдинга;

- скачать антивирус и установить сетевую защиту.

Интернет-браузеры предлагают расширения для настройки пользовательского интерфейса для более удобной работы с биржами и кошельками. И проблема даже не в том, что эти приложения видят все, что вы печатаете при использовании интернета, а в том, что эти расширения разрабатываются на JavaScript, что делает их крайне уязвимыми для хакерских атак. Кроме того, многие расширения могут быть использованы для скрытого майнинга.

Аутентификация по SMS

Советы:

- отключить переадресацию вызовов, чтобы сделать доступ злоумышленника к вашим данным невозможным;

- отказаться от 2FA через SMS, когда пароль отправляется в тексте, и использовать программное решение для двухфакторной идентификации.

Многие пользователи предпочитают по привычке использовать аутентификацию с помощью смартфона. Компания Positive Technologies, специализирующаяся на кибербезопасности, продемонстрировала, как легко перехватить SMS-сообщения с подтверждением пароля, которые практически по всему миру передаются по протоколу Signaling System 7 (SS7). Специалисты смогли перехватить текстовые сообщения с помощью собственного исследовательского прибора, использующего слабые места в сотовой сети для перехвата текстовых сообщений в пути. Демонстрация была проведена на примере аккаунтов Coinbase, что шокировало пользователей биржи. На первый взгляд, это выглядело как уязвимость Coinbase, но реальная проблема в самой сотовой системе, заявила Positive Technologies. Это доказало, что к любой системе можно получить доступ непосредственно через SMS, даже если используется 2FA.

Общественный Wi-Fi

Советы:

- никогда не выполнять криптовалютные операции через публичный Wi-Fi, даже если вы используете VPN;

- регулярно обновляйте прошивку собственного маршрутизатора, так как производители оборудования постоянно выпускают обновления, направленные на защиту от подмены ключей.

Еще в октябре прошлого года в протоколе Wi-Fi Protected Access (WPA), использующем маршрутизаторы, была обнаружена неисправимая уязвимость. После проведения элементарной KRACK атаки (атаки с переустановкой ключа) устройство пользователя подключает хакеров к той же Wi-Fi сети. Вся информация, скачанная или отправленная через сеть пользователем будет доступна злоумышленникам, включая приватные ключи от криптокошельков. Эта проблема особенно актуальна для общественных сетей Wi-Fi на вокзалах, в аэропортах, гостиницах и местах, куда находятся большие группы людей.

Сайты-клоны и фишинг

Советы:

никогда не взаимодействуют с криптовалютными сатами без протокола HTPPS;

при использовании Chrome настройте расширения, например, Cryptonite, которые показывает адреса подменю;

при получении сообщений с любых криптовалютных ресурсов скопируйте ссылку в адресную строку браузера и сравните ее с адресом исходного сайта;

если что-то кажется подозрительным, то закройте окно и удалите письмо из почтового ящика.

Эти старые методы взлома были известны еще со времен «революции доткомов», но, похоже, они все еще работают.

В первом случае злоумышленники создают копии оригинальных сайтов на доменах, которые отличаются только одной буквой. Цель такого трюка по подмене адреса в строке браузера в том, чтобы заманить пользователя на сайт-клон и заставить его ввести пароль учетной записи или секретный ключ.

Во втором случае преступники отправляют электронное письмо, которое по дизайну копирует письма официального проекта, но на самом деле направлено на то, чтобы заставить пользователя перейти по ссылке и ввести свои личные данные. По данным Chainalysis, мошенники, использующие этот метод, уже украли 225 миллионов долларов в криптовалюте.

Криптоатаки, скрытый майнинг и здравый смысл

Хорошей новостью является то, что хакеры постепенно теряют интерес к прямым атакам на кошельки из-за растущего противодействия криптовалютных сервисов и повышения уровня грамотности самих пользователей. Внимание хакеров сейчас сосредоточено на скрытом майнинге.

По данным McAfee Labs, в первом квартале 2018 года во всем мире было зарегистрировано 2,9 млн образцов вирусного программного обеспечения для скрытого майнинга. Это на 625 % больше, чем в последнем квартале 2017 года. Метод называется «cryptojacking» и он настолько привлекает хакеров своей простотой, что они массово занялись его реализацией, отказавшись от традиционных программ вымогательства.

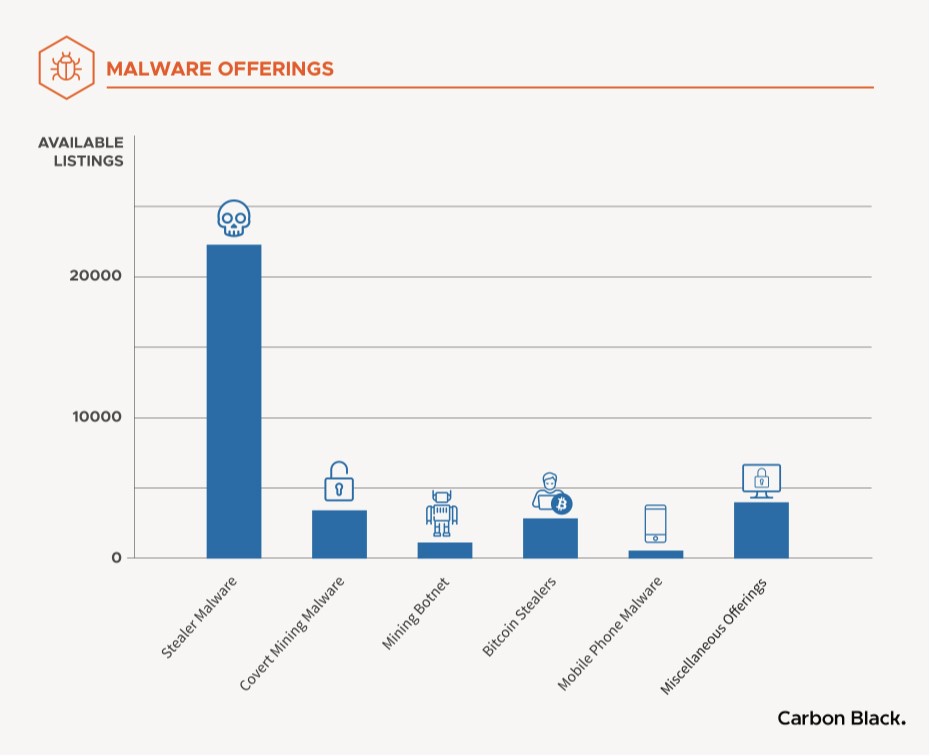

Плохая новость заключается в том, что активность взлома нисколько не снизилась. Эксперты компании Carbon Black, которая занимается кибербезопасностью, утверждают, что по состоянию на июль 2018 года в даркнете насчитывается около 12 000 торговых платформ, продающих около 34 000 предложений для хакеров. Средняя цена на вредоносное программное обеспечение, продаваемое на такой платформе, составляет около $ 224.

Как такое ПО попадает на компьютеры пользователей? Вернемся к новости, с которой мы начали разговор. 27 июня пользователи начали оставлять комментарии на форуме Malwarebytes о программе All-Radio 4.27 Portable, которая была установлена на их устройствах. Хотя в своем первоначальном виде это ПО кажется популярным средством просмотра контента, но данная его версия была модифицирована хакерами, чтобы стать целым «чемоданом» неприятных сюрпризов. В пакет вошел скрытый майнер, который только замедляет работу компьютера. Что касается программы для мониторинга буфера обмена, то она заменяет адреса, когда пользователь копирует и вставляет пароль, и охватывает 2,343,286 биткоин-кошельков потенциальных жертв. Это первый раз, когда хакеры показали такую огромную базу владельцев криптовалют — до сих пор такие программы содержали очень ограниченный набор адресов для подмены.

После замены данных пользователь добровольно переводит средства на адрес кошелька злоумышленника. Единственный способ защитить свои средства – это перепроверка введенного адреса при посещении сайта, что не очень комфортно, но надежно и должно стать полезной привычкой.

После опроса жертв All-Radio 4.27 Portable было обнаружено, что вредоносные программы попали на их компьютеры в результате неразумных действий. Как выяснили эксперты из Malwarebytes и Bleeping Computer, люди использовали лазейки в лицензионных программах и играх, а также активаторы Windows, такие как KMSpico, например. Таким образом, хакеры выбрали в качестве жертв тех, кто сознательно нарушил авторские права и правила безопасности.

Известный специалист по вредоносным программам для Mac Патрик Уордл часто пишет в своем блоге, что многие вирусы, адресованные обычным пользователям, бесконечно глупы. Не менее глупо становиться жертвой таких хакерских атак.